{{indPage.title}} /{{BreadCrumbs}}

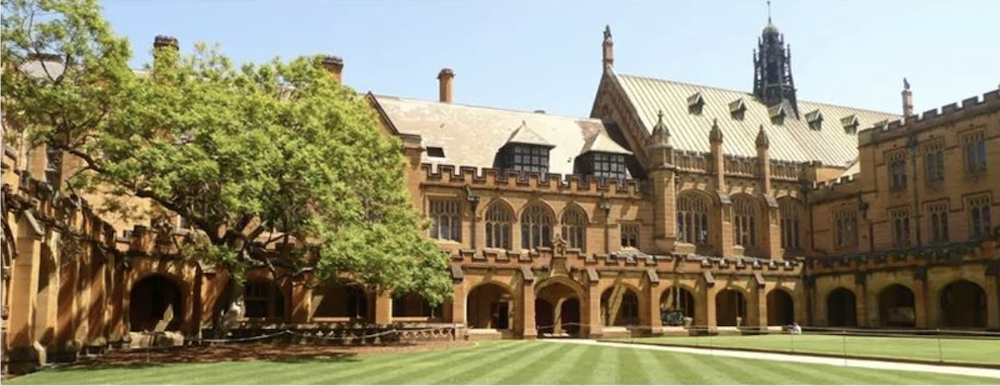

案例分享:Gigamon為澳大利亞國立大學社區安全保駕護航

如何加強網絡彈性以保護學生、教職員工和大學的數據安全性?

享譽盛名的澳大利亞國立大學(ANU) 在2018 年發生了一起數據洩露事件,這次攻擊為IT 團隊敲響警鐘。

根據NTT 發布的2020 年全球情報威脅報告,教育行業去年遭受了38% 的攻擊,僅次於政府機構,成為了第二大受攻擊行業。ANU 意識到網絡攻擊將成為“新常態”,因此要積極採取措施加強安全戰略。單獨防禦任何一種攻擊都不夠,勒索軟件與數據洩露的連環攻擊讓ANU 最為擔心。

保護網絡環境頗具挑戰性,其物理和虛擬基礎設施的規模和復雜性完全可與電信公司和服務商媲美。

澳大利亞國立大學目前需要的正是能為其排查和預見威脅的可見性技術,有針對性的保護環境並及時做出響應。經過一番篩選後,大學選擇了Gigamon ThreatINSIGHT Guided-SaaS NDR解決方案。

ThreatINSIGHT 為組織縮小設備、網絡和流量中的可見性差距,從而更及時地發現隱藏威脅或新威脅。澳大利亞國立大學在其兩個數據中心和60 多個站點部署了350 多台Gigamon 設備,覆蓋阿克頓校區以及澳洲多地。該大學還部署了虛擬網絡分路器,為26 餘台VMware ESXi 主機提供可見性。為提高應用程序流量可見性,澳大利亞國立大學也部署了GigaSMART,其內置傳感器將 GigaSMART 獲取的NetFlow 和應用程序元數據屬性反饋給ThreatINSIGHT,提供學校使用應用程序的額外的上下文內容。

Gigamon ThreatINSIGHT 解決方案助澳大利亞國立大學(ANU) 縮小可見性差距,跟踪所有設備、網絡、南北流量和東西流量的狀態和活動。ThreatINSIGHT每秒檢測4600餘個事件,同時保證超過85 Gbps 的平均吞吐量。

澳大利亞國立大學將GigaSMART和ThreatINSIGHT的詳細數據輸入Forescout解決方案,以識別、細分、執行其基礎設施中每台連接設備的合規性。組合解決方案可以發現大量互聯網設備的漏洞,例如物聯網、醫療物聯網、報廢操作系統等。

Gigamon提供給澳大利亞國立大學(ANU)的廣泛可見性和高保真攻擊檢測技術,有效加強其網絡安全態勢,使其更具戰略性和主動性。該解決方案也為不久後實施零信任安全架構奠定基礎。

14種Gigamon的應⽤⽅式可實現穩定、安全和有效的操作

您將於下⾯找到實⽤且易於部署的應⽤案例,這些案例將講解與讓您了解如何幫助您確保網路效能,消除漏洞和維持基礎架構正常運⾏。

#1 互聯網流量翻倍且過載的VPN閘道器

在某些組織,尤其是美國聯邦機構,要求遠端上班員⼯透過VPN加密連接⾄本地IT基礎架構內,才能存取內部資源和使⽤外部互聯網。這讓加密隧道的數量暴增,同時迫使VPN閘道器需要擴充,在這同時也增加了潛在的盲點。流量必需要經過完整的安全堆棧,然後發送給網路監⼯具。再將所有流量回傳到網路然後往外繞回到互聯網網站的情況下,流量可能是正常時候的兩倍以上。沒有⽀援VPN分割通道來分離內部和外部流量,這時候也可能也導致了封包重複。最後,互聯網流量有很⼤⼀部分是無關緊要的,例如連⾄Netflix或Microsoft Windows更新的流量,這些都可以安全地忽略。

解決⽅案:

美國聯邦機構及其分⽀機構-美國武裝部隊部署了具有三種具有GigaSMART®功能的GigaVUE®HC可視化設備:重複數據刪除,應⽤程式過濾和應⽤程式METADATA。這些Gigamon Visibility和Analytics Fabric™解決⽅案達成了1)鏡像所有流量,包含來⾃新增的VPN設備的流量; 2)刪除重複的封包, 為SIEM⼯具提供了其他METADATA,然後篩選並過濾掉某些應⽤程式流量以減輕安全和監控⼯具的負擔。Gigamon專業服務優化並加快了部署。

#2 識別過期的TLS證書,未加密來源或⾃簽署證書

⾦融服務,醫療保健和許多其他類型的組織使⽤這些證書來作為加密和⾝份驗證。對於網⾴伺服器來說,它們實際上也是必需的。沒有它們,訪客將如入無⼈之境快速穿越。由於證書有效⽇期越來越短,有時只有幾週,因此找出已失效的證書已是當務之急。還有IT需要找出可能會導致惡意活動的不信任或TLS解密流量的⾃簽署證書。

解決⽅案:

美國最⼤的信貸機構之⼀,以及主要的國際銀⾏機構都使⽤GigaVUE HC Gigamon可視化和分析結構解決⽅案,並結合了兩個GigaSMART應⽤程式:SSL / TLS加密和Application Metadata Intelligence (AMI)。AMI提供證書的到期⽇期以及所有已撤銷的證書或過期的證書,以及使⽤這些證書的應⽤程式伺服器的名稱合規性。其他相關的AMI屬性包括“有效時間不早於”,“有效時間不晚於”,序列號和簽名算法,以幫助驗證證書的使⽤。同時可以⾃動⽣成即時告警以加快速度進⾏補救。

#3 管理與法規遵從衝突的加密流量盲點

包括⾦融服務和醫療保健在內的多個⾏業均受隱私標準的約束。例如,HIPAA要求對患者記錄保密,並必須透過加密保護動態數據。解密解決⽅案絕對不該對此類封包解密,絕對要忽略這種流量並將其直接發送到伺服器。

解決⽅案:

Gigamon建議加州最⼤的醫療保健組織之⼀,主要的線上經紀服務提供商以及全球財富管理和投資銀⾏將可視化和分析結構與Gigamon Inline Bypass 和 GigaSMART(具有TLS解密)結合使⽤。對於TLS 1.2和更早版本,TLS handshake“ client hello”中的Server Name Indication(SNI)啟⽤忽略。對於TLS 1.3,“server hello”中的伺服器證書和Subject Alternative Name(SAN)不再是可視。如何解決的答案就是在GigaVUE HC系列平台的全代理模式下inline解密流量,然後再將數據轉發到伺服器或從伺服器轉發數據之前重新加密。在這種情況下,將SNI與證書SAN和伺服器⾝份進⾏匹配,可以驗證⾃簽署證書以提供其他異常檢測和威脅搜尋活動。

#4 故障排除並迅速修復較差性能處

IT需要確定根本原因是否來⾃網路或應⽤程式。評估時,METADATA可以提供IT團隊莫⼤幫助。AMI可使NetOps團隊使⽤應⽤程式廣播和多播控制封包。應⽤程式以固定的時間間隔發送這些封包,透過對時間進⾏分析,管理員可以確定它們之間的平均間隔。數據包間隔時間的差異可能表⽰設備故障,網路擁塞或網路流量風暴。在確定原因時,有關SNMP,SMTP,UPNP和其他廣播封包在找出問題點時也很有⽤。

解決⽅案:

AMI可以隔離流量,並幫助⼯具調試在Zoom,GoToMeeting和WebEx等應⽤程式中不佳的視訊會議體驗。如今這功能對⼤家特別重要。嵌入在應⽤程式中的視訊可⽤屬性包括:

+ 起始每秒frames速率及其隨時間的變化

+ 隨著時間的Bitrate變化

+ 從⾼清降⾄標準視訊品質

+ 影片⻑度

+ 當⽤⼾停⽌播放視訊時

應⽤程式和網路性能監控⼯具可以使⽤此資訊來確定⽤⼾的真實視訊觀看體驗以及服務品質下降的潛在原因。為了確定應⽤程式回應時間是否為根本原因,可以將與HTTP,ICMP和IPMI相關的METADATA導⾄網路監控⼯具,以監測和回報設備故障或網路連接問題,連線的網路頻寬利⽤率,封包往返時間以及網路操作的其他⽅⾯。您可以使⽤平均回應時間和最⾼回應時間來確定回應時間較慢的應⽤程式伺服器(例如DNS伺服器,回應慢會造成延遲和不良的⽤⼾體驗)。

#5 確保遠端客服中⼼的語⾳品質正常

具有突然分散的移動⼯作⼈員的服務提供商,必須確保來⾃分佈式呼叫的對話具有所需的聲⾳清晰度,並且記錄的對話需滿⾜合規性要求。同時,管理員希望最⼤程度地減少擴充語⾳記錄和品質測量⼯具。

解決⽅案:

⼀家擁有數百萬客⼾的⾏業領先電信公司評估了GigaSMART SIP / RTP關聯應⽤程式解決⽅案,該應⽤程式可以輕鬆地通過標識符號(例如電話號碼)對基於IP的複雜語⾳和影片流量進⾏排序,過濾和/或採樣。現在,電信公司的IT團隊可以準確地識別並擷取相關的VoIP和其他媒體串流,包括完整的⽤⼾對話。

特定⽤⼾的控制和媒體會話將智慧化地轉發到特定⼯具,例如語⾳品質分析器,性能監控,分析和安全⼯具。可以對特定的⽤⼾ID或ID範圍實施過濾。它還⽀持將⾼優先級別會話列入⽩名單。這使服務提供商可以快速適應由移動員⼯所建立的不斷變化的網路模式。過濾掉無關的對話後,語⾳記錄⼯具上的花費減少了,並提⾼了投資回報率。透過僅篩選感興趣的相關串流可以提⾼合規性。透過查看所有潛在的VoIP流並轉發到⼯具,可以找出並改進⾳頻清晰度和⽤⼾體驗問題。

#6 識別客⼾的頻寬中的應⽤程式和類別

服務提供商和其他組織需要對網路使⽤情況有詳盡的了解,以發現正在運⾏的應⽤程式消耗了多少頻寬以及是否該禁⽌使⽤任何應⽤程序。隨著⽤⼾濫⽤網路資源來存取Facebook,Instagram或其他社交網站或串流媒體,頻寬消耗的增加可能導致更⾼優先級的流量變的效能低下。

解決⽅案:

Gigamon建議⼤型的衛星服務提供商使⽤Gigamon Application Filtering Intelligence(AFI)。AFI可以識別3200多個應⽤程式及其頻寬使⽤率。應⽤程式也可以分為幾類,例如社交媒體和串流媒體。IT部⾨可以利⽤此數據為參考,來透過速率限制或其他⽅法完成強制限制頻寬⽬的。AFI可幫助IT根據應⽤確定最關鍵的流量的優先級。現代網路通常採⽤服務質量(QoS)⽅法來優先選擇流量,但這是基於L2-L4的。⽤AFI,

您可以為來⾃特定應⽤程式的流量提供優先級別服務。通常,這些應⽤會涉及諸如電⼦商務,基於Web的出站伺服器流量或VoIP,並且將通

過諸如CRM,電⼦郵件和內部串流⽤⼾之類的服務流量提升優先級別。

#7 識別TLS與非TLS流量

基於複雜的原因,組織需要了解對哪些通信進⾏加密。原則需求之⼀是識別在非標準端⼝上運⾏的加密應⽤程序。應⽤程式通常使⽤特定的端⼝,IT可以在⼀定程度上根據端⼝號碼進⾏識別和過濾。但是,對於許多應⽤程式並非如此,尤其是SSL / TLS加密,在非標準端⼝上運⾏並且IT部⾨希望忽略掉諸如443之類的端⼝監控時。另⼀個問題涉及端⼝欺騙。利⽤傳統的客⼾端-伺服器流量,駭客可以使⽤端⼝欺騙技術,在這些技術上,他們透過⽤於SSL的端⼝443發送SSH流量,因⽽導致流量被誤分類為SSL。第三⽅⾯涉及弱加密法以幫助確保安全合規性。理想情況下,客⼾端和服務器應該使⽤可⽤且最強⼤的密碼套件,並在TLS handshake期間與其中的⼀個進⾏協商,但現實環境中並非總是如此。

解決⽅案:

⼀家位於美國東岸的頂級互聯網基礎設施公司已使⽤AFI識別和管理TLS流量。AFI通知SecOps團隊涉及哪個端⼝,然後根據需要進⾏過濾。AFI還可以查看端⼝欺騙的錯誤⽅向並正確分類流量。透過添加Gigamon應⽤程式智慧METADATA,可以提醒IT⼈員注意所有TLS連接(包括1.3)以及託管這些應⽤程式的應⽤程式和系統上使⽤的弱密碼,並採取修復措施。

#8 確保物聯網設備的合規性並消除不可靠的東⻄

物聯網在網路中的部署正在迅速擴展。這些設備來⾃醫療供應商到智慧居家⽣產線的基礎設施,提供了可能使網路不堪重負的新數據來源,並可能包括未經授權的設備。

解決⽅案:

Gigamon向加州最⼤的醫療機構之⼀提議AFI,以幫助其掌握醫療和非醫療設備。查找物聯網設備的第⼀步是識別它們正在運⾏的應⽤程式,然後阻⽌惡意元素使⽤的所有應⽤程式。當物聯網設備的流量從無線傳感器饋送到公司網路時,Gigamon可視化和分析結構便可以看到所有內容。然後,確定最終的物聯網客⼾端,管理員可以驗證合規性。

如果找到無法識別的應⽤程式,則可以追踪此流量的來源,並確定IoT設備及其應⽤程式的性質。然後,通過使⽤深層封包檢查,AFI透過定義簽名並在表頭或有效負載中⽤正則表達式來搜索識別和過濾⾃定義應⽤程式。

Gigamon還建議使⽤GigamonThreatINSIGHT™網路檢測和回應SaaS解決⽅案。該平台可快速存取即時網路數據以加速威脅調查。

有了它,⽤⼾可以:

+ 確定威脅嚴重程度並進⾏補救,以減少平均偵測和回應時間

+ 即時調查快速分類警報並收集情報以有效回應

+ 在實體,虛擬和雲網絡上獲得廣泛的態勢感知

+ 將SecOps專注於威脅⽽非⼯具,並透過零維護確保快速部署

#9 ⼤象流成⻑趨緩且可能會讓⼯具效能崩潰

⼤象流是網路中基於TCP / UDP / QUIC的⼤型連續流。隨著影片和移動應⽤程式成為當今流量的主要來源,網路和⼯具⼀是需要花費巨資進⾏

擴展,⼀是必須找到替代⽅法以將其從內容氾濫的監控流量中卸載。管理員還必需在數分鐘內⽽不是數⽉內解決性能問題。

解決⽅案:

⼀家⼤型政府衛⽣機構求助於AFI解決⽅案,以防⽌⼯具過載。他們透過關注相關流量,並忽略⾼流量低風險的流量。某些內容在設計上可以認為是安全的,例如⾼度耗費頻寬的Amazon Prime和Hulu串流服務。或是此內容沒有隱藏的指令和控制程式碼,和內容來⾃已知的安全來源。NetOps團隊利⽤各種⽅法來將適當且適量的流量導⾄正確的地⽅。借助AFI,這些團隊還能夠識別丟包或錯誤分類的流量並直接使⽤正確的⼯具。此外,AFI可以幫助驗證傳統路由⽅法以確保準確性和完整性。

威脅檢測⼯具主要功能是對可疑流量進⾏處理。如果這些⼯具耗費了處理能⼒檢查網路中所有的流量,這等於⼤部分的的⼯具資源都被浪費了且沒有產⽣任何其他威脅檢測。⼀些網路⼯具只專注於某些應⽤程式和協議,因此不需要在特定的協議(例如HTTP或電⼦郵件)之外提供任何資訊。AFI幫助啟⽤網路監視⼯具來加快網路分析和診斷五分鐘內出現的性能問題,⽽不是六個⽉前。Gigamon Advanced Flow Slicing可以極⼤化地幫助解決⼤象流問題,從⽽減輕⼯具負擔。借助此GigaSMART應⽤程式,IT可以精細地篩選和放棄多餘的封包內容,並將流量減少60%以上。

#10 加快CISCO應⽤中⼼基礎架構(ACI)升級

Cisco ACI是領先的SDN平台,可通過單點控制實現應⽤程式敏捷性和數據中⼼維運。這種基於策略的網路解決⽅案將硬體(例如Nexus交換機

系列)與軟體結合在⼀起,包括數據中⼼策略引擎。為了正常運⾏並提供所需的安全性,ACI需要對當前應⽤程序及其相互依賴性有詳細的了解。組織將ACI與應⽤程序安全策略管理⼯具和入侵防禦系統(IPS)解決⽅案結合在⼀起。但是,他們需要即時且準確的細膩應⽤程序標識。

解決⽅案:

⼀家⼤型跨國銀⾏和投資服務公司正在評估Gigamon AFI,以幫助加速其明顯落後於計劃的ACI升級。AFI使⽤深層封包檢查來從網路封包中識別應⽤程式和協議,並對它們進⾏適當的過濾。AFI根據圍繞流量⾏為的各種屬性對應⽤程序進⾏分類,並且使⽤基於流的匹配,雙向流相關,啟發式統計分析。這樣⼀來,IT部⾨就可以準確地識別和過濾來⾃3,000多種現成軟件應⽤程式以及⾃定義應⽤程式的流量。該公司正在與vArmour⼀起評估AFI,以協助定義應⽤程式關係,確定其⾏為的基準並執⾏安全策略。

#11 透過分析遠程員⼯VPN流量異常事件來檢測威脅

由於對在家⼯作的員⼯的需求增加,組織必須公開新的服務和配置文件以實現遠端連接。這是⼀個新挑戰,因為它是非常敏感的信息,因此IT需要分析來⾃遠端⼯作⼈員的流量。可以利⽤第三⽅⼯具來找出異常之處。

解決⽅案:

⼀家⼤型技術公司正在評估Gigamon SSL和flexible inline解決⽅案,以解密SSL流量並將其發送到在線和帶外安全⼯具,包括FireEye和趨勢科技的⾼級威脅防護解決⽅案。在確定可疑⾏為時要考慮的其他⽅法包含發現不受信任的SSH,RDP和Telnet遠端連接。通過查看領先指標,例如頻寬使⽤情況,⻑時間不中斷的連結,IP信譽和地理位置。這可以幫助發現對⽤於數據滲透的未授權外部遠端連接檢測。可以透過使⽤機器學習識別命令和控制攻擊來檢測可疑WAN活動。管理員可以確定是合法的還是使⽤殭屍網路控制的域⽣成算法(DGA)⽣成的域。SecOps團隊可以利⽤VirusTotal等外部資源來驗證真實性。這裡儀表板可看到的包括在網路上看到的全部唯⼀域,以及非DGA⽣成的合法域。

#12 超過負荷的視訊會議系統

隨著從K-12到研究所使⽤遠程廣播系統進⾏教學的教育機構不斷增加,為它們提供服務的組織必須擴充當前的解決⽅案,並找到新的⾼效管理和封包獲取⽅法來解決由此導致的流量的⼤幅增⻑。

解決⽅案:

現有的Gigamon客⼾為其教育客⼾的遠端教室提供整合通訊,聯絡中⼼和其他服務,為擴充其現有的業務所需,因⽽購買了GigaVUE-HC2系列可視化節點,⽤於集中管理的GigaVUE-FM Fabric Manager,G-vTAPVM和實體Gigamon TA TAP。

#13 將應⽤程式性能監控⼯具納入考慮

⼀位Gigamon客⼾觀察到,其遠端流量從2倍⼀路爆增到4倍,且成⻑還在繼續,並沒有減緩的跡象。根據規定將所有內容都發送到安全⼯具和

Riverbed Application Response產品的規則,後者的解決⽅案變得超過負荷。現有已部署Gigamon解決⽅案來提供重複數據刪除功能,但還需要更多。

解決⽅案:

美國⼀家主要的醫療保健提供商已經擴充了其Gigamon解決⽅案,使其包括GigaVUE HC3系列可視化和分析節點,更多的Gigamon TA10 TAP和GigaSMART PacketSlicing應⽤程式。安全⼯具需要查看每個封包中完整的流量,⽽Riverbed APM⼯具僅需要觀察前768個字節。安全⼯具端⼝被重新配置為混合端⼝,並且從該安全⼯具發送到Riverbed APM⼯具的流量已經是篩選過,因此僅發送了前768個字節。這從根本上減少了發送的總流量並消除了數據過載問題。

#14 需要靈活地擴展流量,以免讓安全⼯具過載

服務提供商正在觀察來⾃內部員⼯和在家⼯作的外部客⼾的流量的⼤幅增⻑。內部流量是通過安全⼯具的較⼩⼦集發送的,但是必須由應⽤程式識別內部流量,以確定要使⽤哪些⼯具。同時,由於⼯具不能⾜夠迅速地擴展,供應商網路需要靈活地擴展流量。整段期間的流量各不相同當發⽣瞬間⾼峰的那⼀天,數據過載問題就會被放⼤。

解決⽅案:

⼀家主要的美國電信商部署了GigaVUEHC2和GigaVUE HC3系列可視化和分析節點解決⽅案,Inline Bypass和GigaSMART應⽤程式,包括NetFlow,FlowVUE®和應⽤程式過濾。FlowVUE允許該電信商按需求增加和減少流量。FlowVUE使⽤基於IP的流量採樣來提供具有代表性

的流量圖以進⾏診斷,從⽽使客⼾可以將⾼頻寬來源連接到⼯具的低頻寬接⼝。在這種新的在家⼯作環境中,解析流量的⼦集⾄關重要,因為只能透過正確的⼯具集發送每組流量,AFI正是提供了這些功能的解決⽅案。Flex Inline亦最⼤限度地減少了對流量的影響。

以上範例是因為它們可以在短時間內產⽣很⼤的效果.時間-無需不斷重複做繁重的⼯作。實際上,⼀些Gigamon客⼾甚⾄在幾週內

(甚⾄更快)就部署了許多這樣的解決⽅案。因此,如果您正在尋找這樣的解決⽅案來應對無法預知的未來的挑戰,請聯繫 Gigamon for a live demo.

Gigamon 可視化與分析 - GigaSECURE 資訊安全傳送平台